为什么不应该在Wi-Fi路由器上使用MAC地址过滤

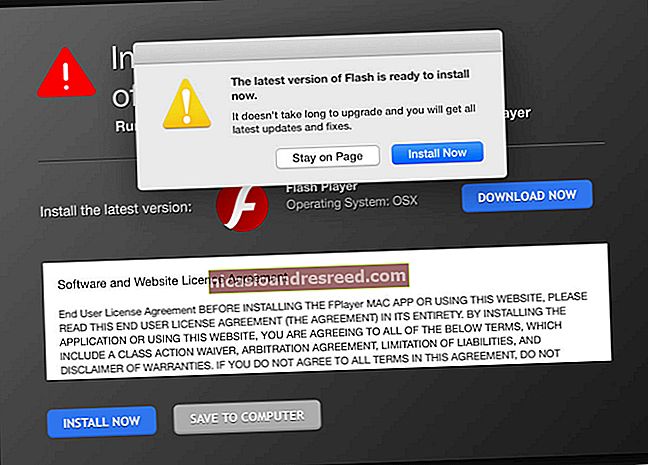

MAC地址过滤使您可以定义设备列表,并且仅允许Wi-Fi网络上的那些设备。无论如何,这就是理论。实际上,这种保护措施设置起来很繁琐,而且容易被破坏。

这是Wi-Fi路由器功能之一,会给您带来虚假的安全感。仅使用WPA2加密就足够了。有些人喜欢使用MAC地址过滤,但这不是安全功能。

MAC地址过滤的工作原理

有关的:不要有错误的安全感:5种不安全的方法来保护Wi-Fi

您拥有的每个设备都带有一个唯一的媒体访问控制地址(MAC地址),用于在网络上对其进行标识。通常,路由器允许任何设备连接-只要知道适当的密码即可。借助MAC地址过滤功能,路由器会首先将设备的MAC地址与已批准的MAC地址列表进行比较,并且仅在设备的MAC地址经过特别批准的情况下才允许其进入Wi-Fi网络。

您的路由器可能允许您在其Web界面中配置允许的MAC地址的列表,从而允许您选择可以连接到网络的设备。

MAC地址过滤不提供安全性

到目前为止,这听起来还不错。但是在许多操作系统中,MAC地址很容易被欺骗,因此任何设备都可能假装具有允许的唯一MAC地址之一。

MAC地址也很容易获得。它们是通过无线方式发送的,每个数据包往返于设备,因为MAC地址用于确保每个数据包都能到达正确的设备。

有关的:攻击者如何破解您的无线网络安全性

攻击者所需要做的就是监视Wi-Fi流量一两秒钟,检查数据包以找到允许的设备的MAC地址,将其设备的MAC地址更改为该允许的MAC地址,然后在该设备的位置进行连接。您可能会认为这不可能,因为设备已经连接,但是强行将设备与Wi-Fi网络断开连接的“取消身份验证”或“解除关联”攻击将使攻击者可以重新连接其位置。

我们不会在这里夸大其词。具有诸如Kali Linux之类的工具集的攻击者可以使用Wireshark窃听数据包,运行快速命令以更改其MAC地址,使用aireplay-ng将解除关联数据包发送到该客户端,然后在其位置进行连接。整个过程可能很容易用不到30秒。这只是涉及手动完成每个步骤的手动方法-不用介意可以使此操作更快的自动化工具或shell脚本。

WPA2加密已足够

有关的:您的Wi-Fi的WPA2加密可以离线破解:方法如下

此时,您可能会认为MAC地址过滤并非万无一失,但可以提供一些额外的保护,而不仅仅是使用加密。确实是这样,但事实并非如此。

基本上,只要您拥有使用WPA2加密的强大密码短语,该加密将是最难破解的东西。如果攻击者可以破解您的WPA2加密,则对他们而言,诱骗MAC地址过滤将是微不足道的。如果攻击者被MAC地址过滤所困扰,那么他们肯定不会首先破坏您的加密。

可以将其想像为在银行金库门上添加自行车锁。可以通过该银行保险库门的任何银行抢劫犯都不会割断自行车锁。您没有真正添加任何额外的安全保护,但是每次银行员工需要访问保管库时,他们都必须花时间处理自行车锁。

这既乏味又费时

有关的:您可以在路由器的Web界面中配置的10个有用选项

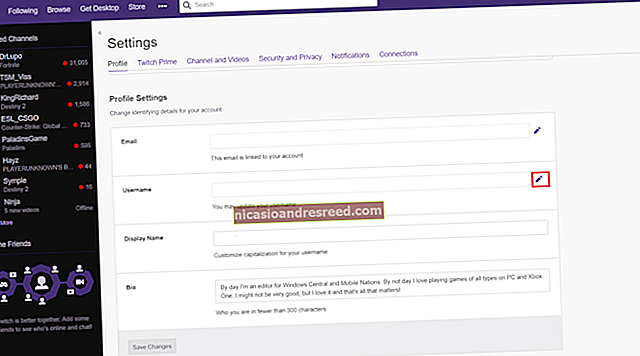

花时间进行管理是您不需打扰的主要原因。首先设置MAC地址过滤时,您需要从家庭中的每台设备上获取MAC地址,并将其允许在路由器的网络界面中。如果您有很多像大多数人一样具有Wi-Fi功能的设备,这将需要一些时间。

每当您有了新设备时-或访客过来并且需要在他们的设备上使用Wi-Fi时-您都必须进入路由器的网络界面并添加新的MAC地址。这是常规设置过程的基础,在常规过程中,您必须将Wi-Fi密码短语插入每个设备。

这只会为您的生活增添更多的工作。付出的努力应该可以带来更好的安全性,但是获得的安全性微乎其微的提高甚至是根本不存在的,这都不值得您花时间。

这是网络管理功能

正确使用的MAC地址过滤更多的是网络管理功能,而不是安全功能。它不会保护您免受外界试图积极破解您的加密并进入您的网络的攻击。但是,它将允许您选择允许在线使用哪些设备。

例如,如果您有孩子,可以使用MAC地址过滤来禁止他们的笔记本电脑或smartphpone访问Wi-FI网络(如果需要将他们接地并剥夺Internet访问权限)。孩子们可以使用一些简单的工具来绕过这些家长控制,但是他们不知道。

因此,许多路由器还具有其他功能,这些功能取决于设备的MAC地址。例如,它们可能允许您对特定的MAC地址启用Web筛选。或者,您可以阻止具有特定MAC地址的设备在上课时间访问网络。这些并不是真正的安全功能,因为它们并不是为了阻止知道自己在做什么的攻击者而设计的。

如果您确实要使用MAC地址过滤来定义设备及其MAC地址的列表,并管理网络上允许的设备列表,请放心。有些人实际上在某种程度上喜欢这种管理。但是MAC地址过滤并不能真正提高Wi-Fi安全性,因此您不应该被迫使用它。大多数人不应该为MAC地址过滤而烦恼,而且,如果确实如此,则应该知道它并不是真正的安全性功能。

图片信用:Flickr上的nseika